Presentamos Threat Hunting de Harmony Endpoint, una plataforma sólida que lo ayuda a buscar e investigar incidentes con rapidez .En esta publicación de blog, demostraremos cómo buscar ataques no detectados, como ransomware, en función de un indicador de compromiso y bloquear el ataque.

Los expertos y analistas de Endpoint Security buscan e investigan de manera proactiva los incidentes según los indicadores proporcionados por las alianzas de amenazas, la inteligencia de código abierto (OSINT) o la inteligencia externa. La solución Threat Hunting de Harmony Endpoint * ofrece visibilidad en tiempo real de todos los indicadores recopilados de todos los dispositivos Endpoint de la organización. Proporciona una poderosa plataforma de investigación que busca indicadores rápidamente y proporciona una lista de todas las apariciones en los hosts de la empresa, el cronograma de eventos e información detallada recopilada por el análisis forense automático de Harmony Endpoint. Además, la solución ofrece opciones de respuesta procesables como la cuarentena y la terminación.

Laberinto ransomware

Maze fue uno de los dos principales tipos de ransomware en el tercer trimestre de 2020 . Maze no es como el típico ransomware de cifrado de datos. Maze no solo se propaga a través de una red, infectando y encriptando cada computadora en su camino, sino que también exfiltra los datos a los servidores de los atacantes donde el hacker los retiene para pedir un rescate. Si la víctima no paga el rescate, los atacantes publican los archivos en línea.

El FBI advirtió en privado a las empresas en diciembre sobre un aumento en los incidentes de ransomware relacionados con Maze. Desde la advertencia, Maze ha afectado a varias empresas importantes, incluida la aseguradora cibernética Chubb, el gigante contable MNP, un bufete de abogados, una empresa petrolera, un contratista de misiles militares de EE. UU., El gigante de servicios empresariales Conduent y muchos más.

¡Empecemos a cazar!

El Maze Ransomware llegó a los titulares hace un par de semanas cuando el grupo Ransomware se atribuyó la responsabilidad de atacar el sistema escolar más grande de Virginia e interrumpir el aprendizaje a distancia de las Escuelas Públicas del Condado de Fairfax (FCPS). Es posible que esta noticia no concierna a la mayoría de los expertos en Endpoint Security , pero ¿qué pasa con los responsables de proteger los sistemas escolares en todo el mundo? Probablemente estaban muy preocupados y comenzaron a buscar los indicadores de Ransomware del laberinto en sus sistemas. Ahora demostraremos cómo buscar la solución Threat Hunting de Maze Harmony Endpoint .

Visibilidad en toda la empresa aumentada por Threat Intelligence

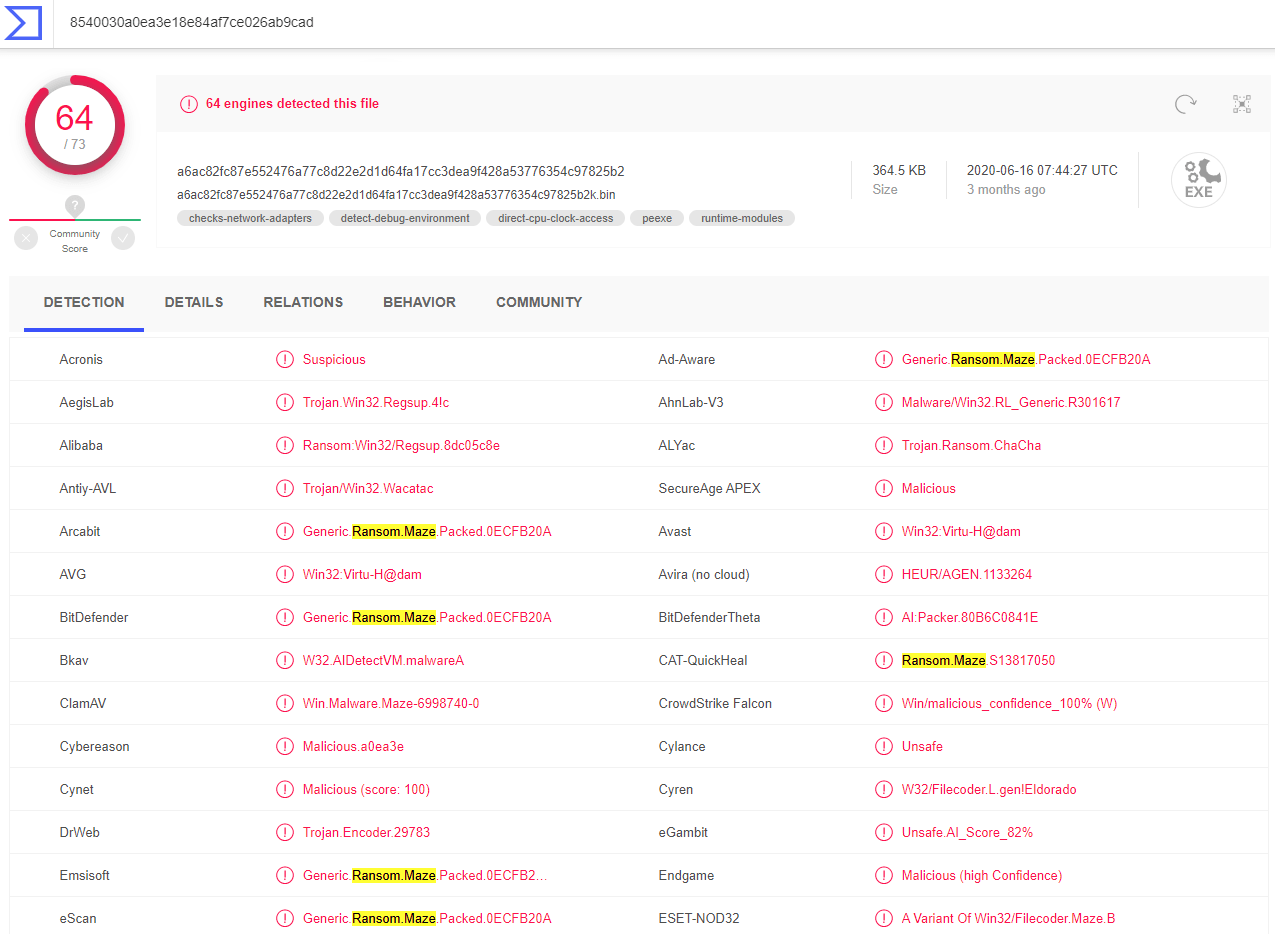

Comenzaremos la investigación con un Maze IoC conocido: 8540030a0ea3e18e84af7ce026ab9cad

Al mirar VirusTotal, está claro que este indicador está fuertemente relacionado con Maze Ransomware:

Figura 1 Resultados de la búsqueda del indicador total de virus

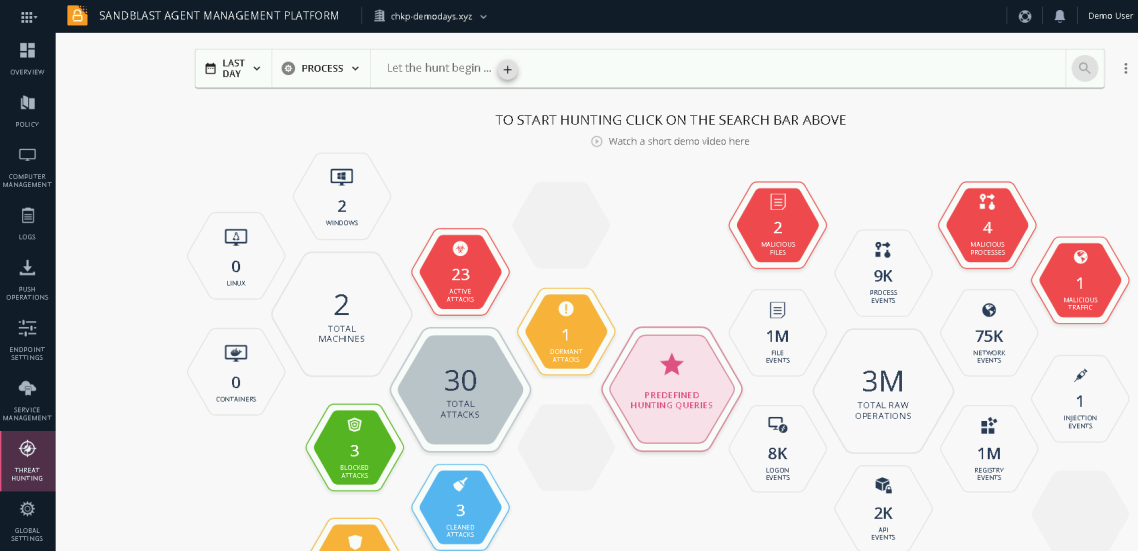

Ahora, echemos un vistazo al panel de búsqueda de amenazas de Harmony Endpoint . Vemos una descripción general de los indicadores de toda la empresa, recopilados por Harmony Endpoint en todos los dispositivos Endpoint.

Figura 2 Búsqueda de amenazas de puntos finales de Harmony

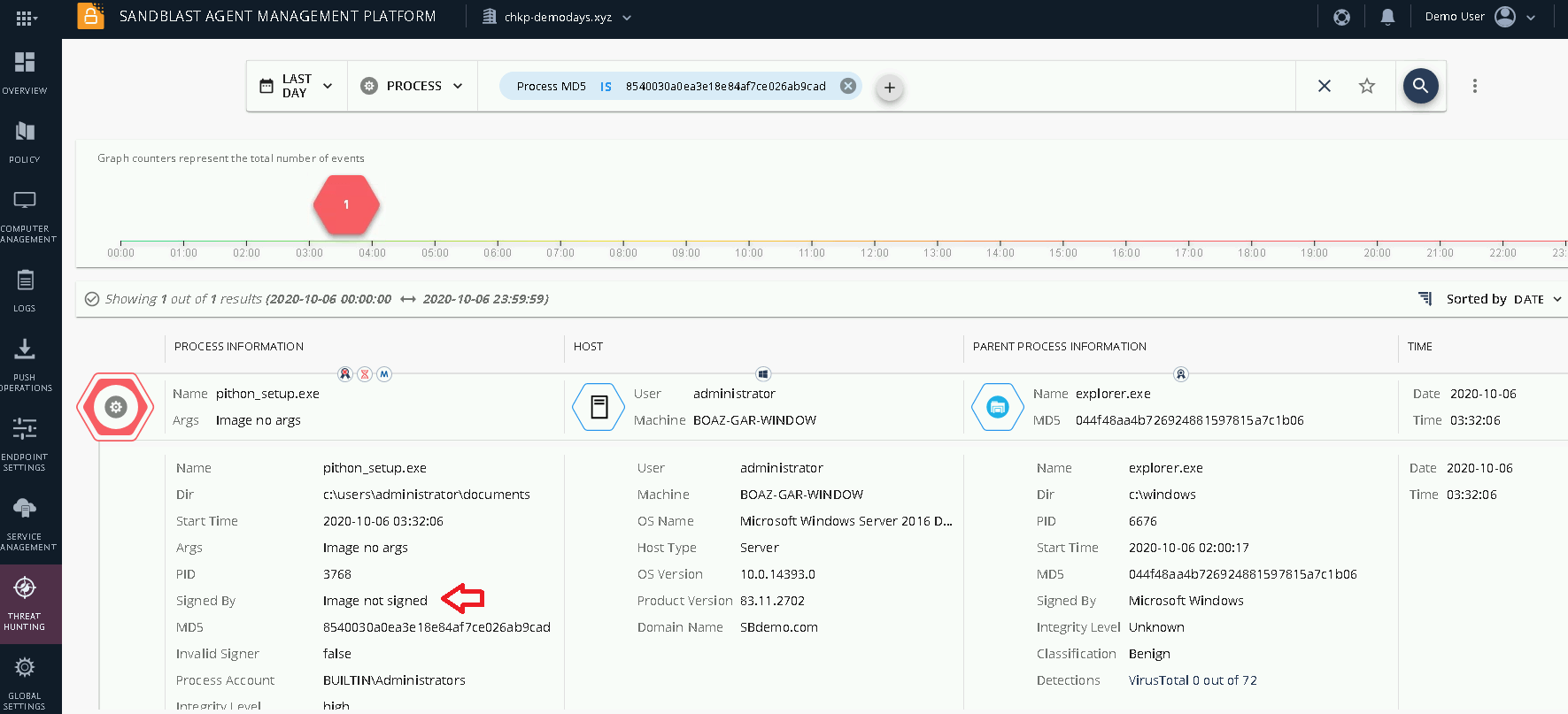

Usaremos la herramienta de búsqueda de investigación avanzada para buscar el indicador que tenemos:

Figura 3 Investigación de Threat Hunting MD5

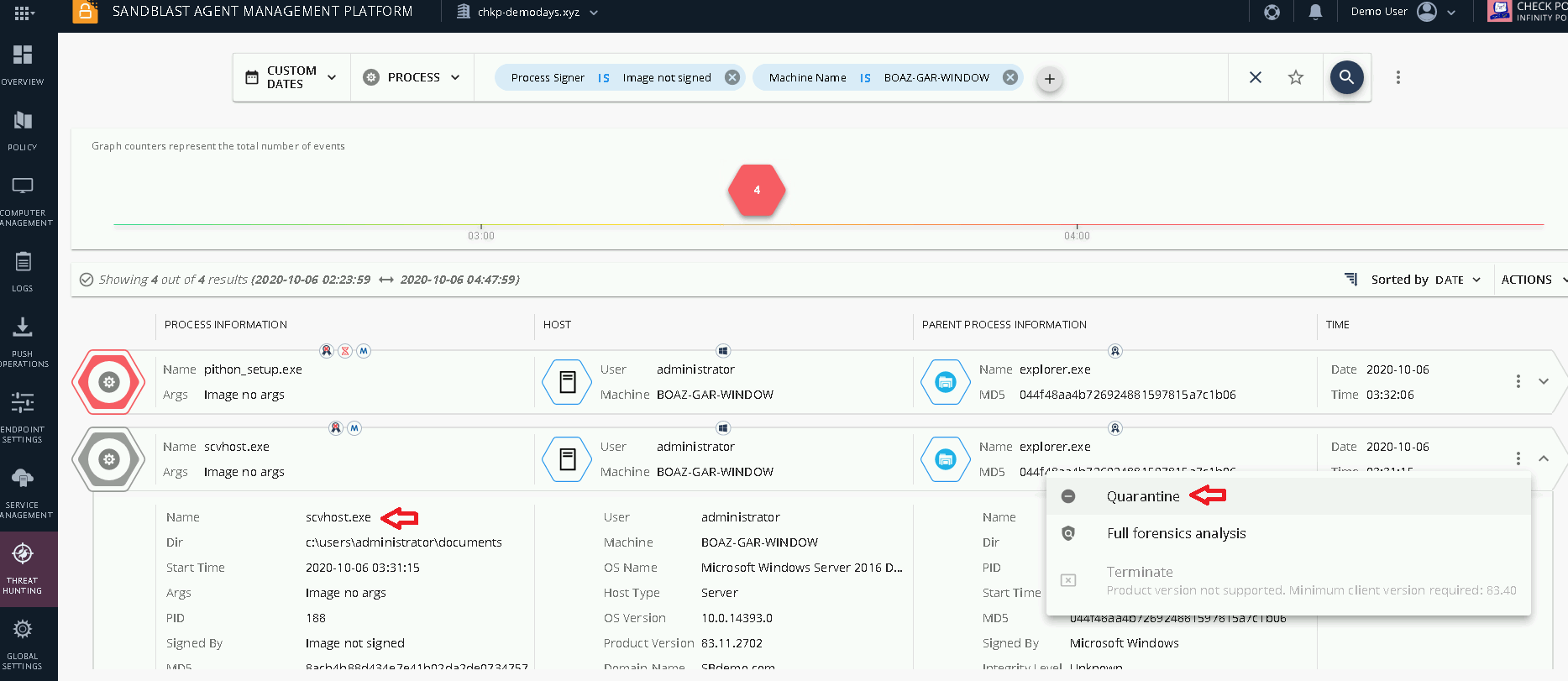

Vemos que el nombre del proceso es pithon_setup.exe, el proceso no está firmado y se observó solo en la máquina BOAZ-GAR-WINDOWS. Agreguemos la máquina BOAZ-GAR-WINDOW a la consulta, busquemos procesos sin firmar y eliminemos el MD5 para encontrar posibles procesos de puerta trasera que aún tenemos que descubrir.

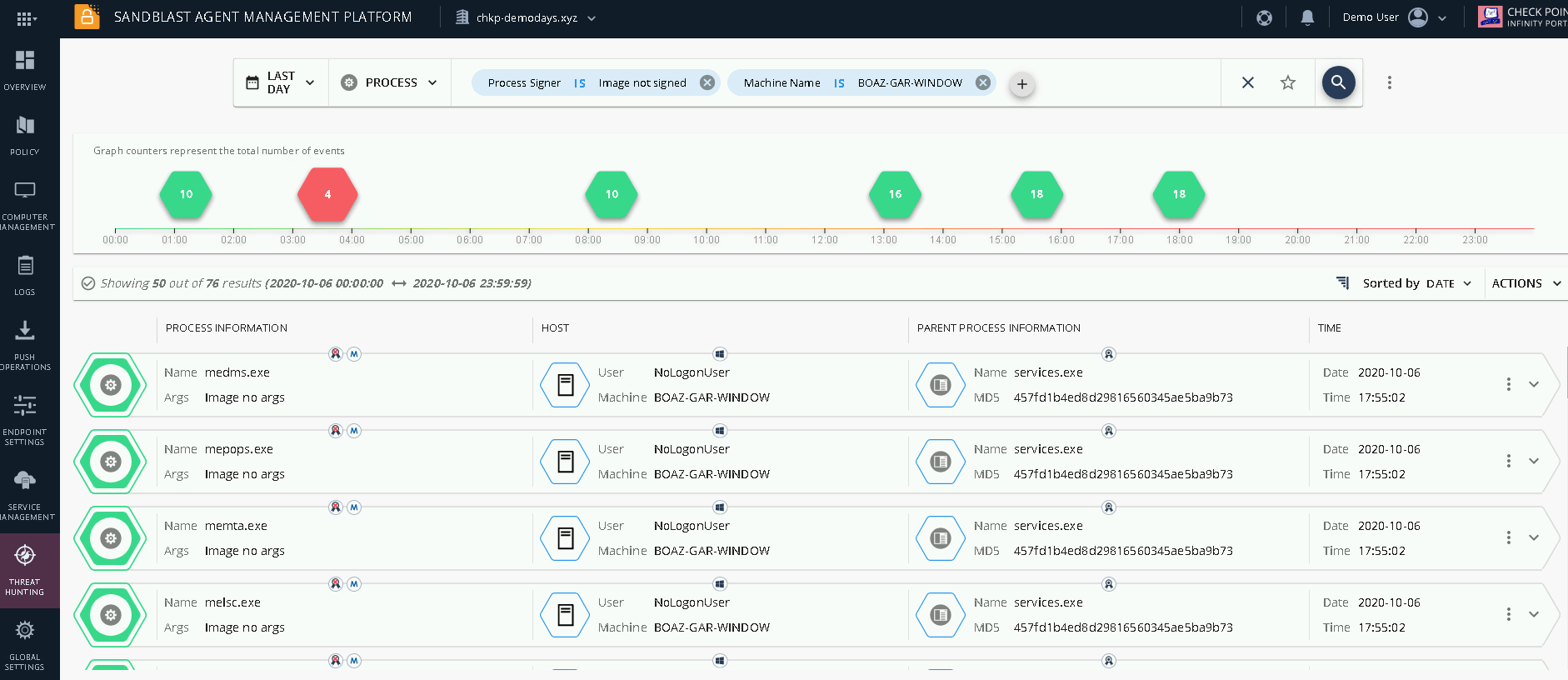

Figura 4 La investigación continúa

Vemos que tenemos 76 partidos. La barra de la línea de tiempo nos muestra la cantidad de eventos que ocurren en un momento determinado. Miremos más de cerca:

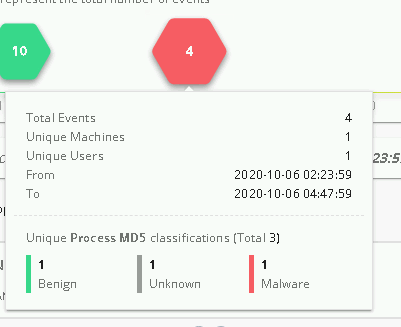

Figura 5 Detalles de eventos

Al hacer clic en el hexágono rojo, excluimos los eventos de confianza, ¡excelente caza! Hemos encontrado el proceso de puerta trasera que utilizó el atacante para infiltrarse en el servidor y ejecutar un ataque de ransomware . Ahora podemos poner en cuarentena el proceso y continuar la investigación para rastrear todos los procesos de puerta trasera posibles que aún no se han activado en el historial de la organización.

Figura 6 Proceso de puerta trasera encontrado

Mejora de la búsqueda de amenazas con inteligencia de amenazas compartida a nivel mundial

Harmony Endpoint se enriquece con Check Point ThreatCloud, la base de datos de inteligencia de amenazas más poderosa. ThreatCloud se actualiza continuamente mediante motores avanzados de inteligencia predictiva, datos de cientos de millones de sensores, investigación de vanguardia de Check Point Research y alimentación de inteligencia externa. A diario, ThreatCloud analiza 10 billones de registros, 86 mil millones de IOC, 2,6 mil millones de ataques y 3 mil millones de sitios web y archivos. Cuando Harmony Endpoint detecta un indicador sospechoso, los motores ThreatCloud lo envían de inmediato para que lo analicen más a fondo. Harmony Endpoint enriquecerá automáticamente el informe forense con ThreatCloud Intelligence. Además, ThreatCloud comparte instantáneamente todos los indicadores recopilados en todos los dispositivos terminales, dispositivos móviles, redes y motores en la nube.

En Evolutions-IT podemos ayudarte a implementar esta completa solucion en tu empresa u organizacion

Escribinos para coordinar asesoria SIN CARGO hoy mismo! ventas@evolutions-it.com